Pada kriptografi klasik selalu mempertimbangkan bagaiamana skenario penyerangan untuk masuk kedalam black-box. Hal ini bertujuan untuk dapat mengakses kriptosistem berupa input dan output yang digunakan. Sebagai contoh pada serangan choosen ciphertext penyerangan dapat memberikan / men-challange nilai inputan(plaintext) untuk menghasilkan sebuah ciphertext agar dianalisa nilai kuncinya atau kelemahannya. Serangan tradisional ini mempertimbangkan kelemahan atau mengekploitasi model matematika pada protokol atau algoritma kriptografi yang digunakan.

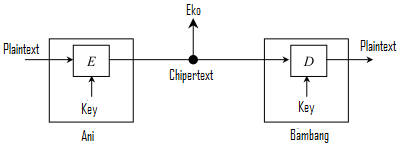

Gambar 1. Alur kriptografi

Pada kenyataan penyerang mungkin saja lebih powerfull dalam melakukan serangan. Penyerang dapat memantau beberapa informasi leakage yang dihasilkan. Informasi leakage yang dapat di pantau bisa saja waktu eksekusi, daya yang dibutuhkan, medan elektromagnetik yang dihasilkan, atau bisa saja suara yang dihasilkan. Sehingga pada beberapa tahun terakhir, peneliti kriptografi menjadi semakin sadar akan kemungkinan serangan yang mengeksploitasi hal spesifik dari implementasi dan operasi algortima kriptografi. Teknik serangan yang menggunakan informasi leakage dikenal sebagai Side Channel Attack (SCA)

Gambar 2. Informasi leakage yang dihasilkan

Serangan SCA adalah teknik serangan yang memanfaatkan informasi yang bocor(informasi leakage) selama proses eksekusi algoritma kripografi dan tidak mempertimbangkan model keamanan tradisional secara utuh. Sebagai contoh, penyerang mungkin saja dapat memonitor daya yang dikonsumsi atau radiasi elektromagnetik yang dipancarkan oleh smart card saat melakukan operasi dekripsi sehingga akan didapatkan secret-key yang digunakan smartcard tersebut. Penyerang mungkin saja dapat mengukur waktu yang dibutuhkan untuk melakukan operasi kriptografi, atau menganalisis bagaimana perangkat kriptografi berperilaku ketika kesalahan tertentu diberikan. SCA sangat mungkin untuk dilakukan dan oleh karena itu penting bahwa ancaman serangan SCA diukur ketika menilai keamanan secara menyeluruh bagi perancangan sebuah kripto sistem.

Penjelasan lebih mendalam akan dibahas pada bagian selanjutnya